Искусство форензики. Находим источники данных, ищем и анализируем артефакты

Содержание статьи

- Наш лабораторный стенд

- Кейс 1. Поиск и восстановление удаленного файла JPEG с помощью Autopsy

- Кейс 2. Поиск скрытых данных в незаполненной области файла с bmap

- Кейс 3. Создаем дамп памяти всех процессов Windows, анализируем взаимосвязь «родительский — дочерний»

- Кейс 4. Восстанавливаем историю посещения URL-адресов в браузере и парсим cookie

- Заключение

В предыдущей?статье мы познакомили тебя с форензикой — наукой о расследовании киберинцидентов. В сегодняшней статье мы научимся применять конкретные утилиты и техники для обнаружения, сбора и анализа артефактов, оставшихся после взлома жертвы. Своими руками мы проведем поиск удаленных файлов и их восстановление, анализ неразмеченной области памяти файла, дамп любых процессов в Windows для обнаружения малвари или эксплоита, а также анализ истории URL и извлечение cookie из браузера.

Наш лабораторный стенд

Нашим?основным форензик-дистрибутивом, содержащим пак со всеми необходимыми утилитами, будет легендарный BackTrack. В качестве анализируемой машины мы используем образ с установленной Windows XP. BackTrack рекомендуется запускать как хостовую ОС, а для XP вполне можно довольствоваться бесплатными Oracle VirtualBox или VMware Player.

Кейс 1. Поиск и восстановление удаленного файла JPEG с помощью Autopsy

Суть данного?кейса в том, чтобы найти артефакты удаленного файла (JPEG-картинка) на жестком диске целевой машины и восстановить его в другую директорию для дальнейшего изучения.

Основным инструментом для нас в этой задачке будет Autopsy — это цифровая?платформа для проведения форензик-процедур и одновременно графический интерфейс для CLI-версии известного кита The Sleuth Kit. В частности, программа позволяет анализировать дисковые устройства, находить и восстанавливать файлы, извлекать EXIF из картинок, находить и просматривать отдельные видеофрагменты. Более подробная информация об инструменте доступна здесь, а также?еще здесь и в одной из наших прошлых статей.

Итак, начнем.

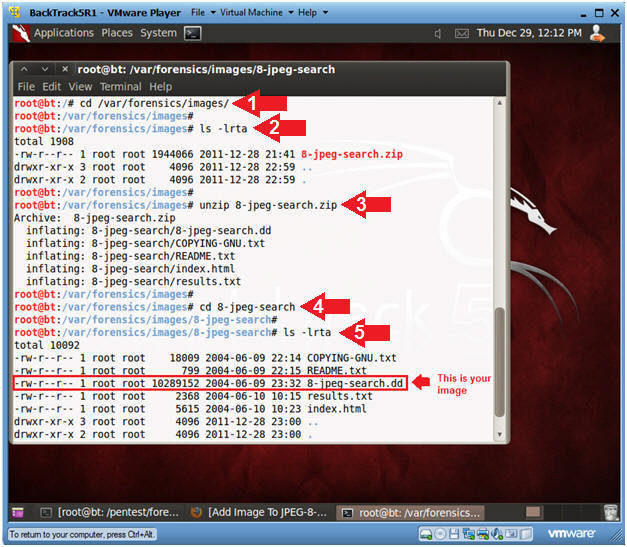

Первым делом запускаем BackTrack с GUI-интерфейсом. Открываем браузер и по указанной ссылке скачиваем архив JPEG Search Test #1, дополнительную информацию по файлу можно почитать тут. После жмем Ctrl + T и в появившемся окне терминала выполняем?следующие команды.

Создаем директории:

# mkdir -p /var/forensics/images # ls -ld /var/forensics/images Распакуем наш архив:

# cd /var/forensics/images # ls -lrta # unzip 8-jpeg-search.zip # cd 8-jpeg-search # ls -lrta И продолжаем набирать команды в терминале:

# cd /var/forensics/images/8-jpeg-search # ls -l # md5sum 8-jpeg-search.dd Теперь нужно посчитать хеш-сумму файла в md5sum.

После этого запускаем в GUI-оболочке нашу тулзу: Applications ? BackTrack ? Forensics ? Forensic Suites ? setup Autopsy. После появления окна на?вопрос Have you purchased or downloaded a copy of the NSRL (y/n) жмем n. Затем переходим в /pentest/forensics/autopsy и запускаем скрипт ./autospy. Скрипт стартует локальный web-сервер с интерфейсом для работы с Autospy.

Как написано в тексте, мы открываем в браузере адрес http://localhost:9999/autopsy. После этого перед нами во?всей красе предстает HTML-оболочка нашего инструмента. Все, что нам нужно, — это создать «новый кейс», ввести имя хоста, название кейса, другую дополнительную информацию и сохранить получившийся шаблон.

Переходим в терминал и выполняем команды

# cd /var/forensics/images/8-jpeg-search # ls -l # ls $PWD/8-jpeg-search.dd Копируем?строчку

/var/forensics/images/8-jpeg-search/8-jpeg-search.dd Далее возвращаемся в браузер и жмем «Добавить локацию/картинку».

После этого традиционно смело нажимаем кнопку Next и?на новой странице мастера щелкаем вариант Partition.

На следующем шаге нам нужно сделать три действия, а именно щелкнуть Ignore the hash value for this image, указать в качестве литеры диска С и тип файловой системы NTFS.

В конце пошагового мастера нажимаем единственную кнопку Calculate.

Наш следующий шаг связан с анализом файла, определением его структуры и содержания. Процесс запускается по кнопке Analysis.

После нескольких секунд ожидания перед нами появится?небольшой отчет о проанализированном файле — File information и Media information.

В качестве результата мы увидим окно со списком удаленных файлов и кое-какой дополнительной информацией.

Поздравляю, первый кейс решен!

WARNING

Всегда?ясно и четко осознавай, что именно, как и зачем ты делаешь. Звучит банально, но неправильное использование приведенных в тексте статьи программ может привести к потере информации или искажению полученных данных (криминалистических доказательств). Ни автор, ни?редакция не несет ответственности за любой ущерб, причиненный из-за неправильного использования материалов данной статьи.

Продолжение доступно только подписчикам

Материалы из последних выпусков можно покупать отдельно только через два месяца после публикации. Чтобы продолжить чтение, необходимо купить подписку.

Подпишись на «Хакер» по выгодной цене!

Подписка позволит тебе в течение указанного срока читать ВСЕ платные материалы сайта. Мы принимаем оплату банковскими картами, электронными деньгами и переводами со счетов мобильных операторов. Подробнее о подписке

1 год3990 р. Экономия 1400 рублей! |

1 месяц720 р. 25-30 статей в месяц |

Уже подписан?

- Искусство удаленной отладки. Готовим инструментарий для работы с ядром и ви ...

- Тотальный разгром! Реверсим Total Commander и обходим защиту всех версий

- Ручная распаковка. Вскрываем кастомный пакер на примере вымогателя GlobeImp ...

- WinZip 17.5 - необходимый для всех архиватор

- Просто бизнес. Как Apple защищает данные своих пользователей, препятствуя р ...

Какой операционкой Вы пользуетесь?