Специалисты Siemens и ICS-CERT опубликовали предупреждения об опасных уязвимостях, обнаруженных в устройствах SIPROTEC 4, SIPROTEC Compact и Reyrolle, использующихся на энергетических подстанциях и других объектах электросетевого хозяйства.

Отставание программного обеспечения продуктов Apple от их аппаратной «начинки» — самая большая проблема компании, с которой та столкнулась за последние годы, уверен Минг-Чи Куо, ведущий аналитик KGI Securities. По его словам, в Купертино сбросили темп так сильно, что догнать их успели даже производители смартфонов из Китая.

Мой первый Mac не был лично моим. Он был социалистической собственностью. Более того, он стоял не у нас, а в ПДО (планово-диспетчерском отделе). Через стеклянную стену от нас.

Содержание статьи

- Уязвимые генераторы

- Генератор, использующий переменные блока

- Генератор, использующий хеш блока

- Генераторы, использующие хеш предыдущего блока с закрытым начальным значением

- Генераторы, подверженные уязвимости с опережением транзакции (front-running)

- Как создать более безопасный ГПСЧ

- Внешние оракулы

- Алгоритм Signidice

- Подход Commit — Reveal

- Заключение

Ethereum завоевал?огромную популярность как платформа для ICO. Но она применима не только для создания токенов стандарта ERC-20. Блокчейн Ethereum можно использовать в онлайн-рулетке, лотереях и карточных играх. Подтвержденные транзакции блокчейна нельзя подделать — технология децентрализована и прозрачна, — но код умных контрактов может быть уязвим. Одна из проблем — уязвимые генераторы псевдослучайных чисел, ГПСЧ. Давай разберем типовые ошибки реализации ГПСЧ в азартных играх на базе Ethereum.

Инвестиции в наше время — это возможность получить дополнительный заработок. Можно выбрать криптовалюты и столкнуться с проблемами ввода фиатов, конвертации и вывода средств. Можно использовать банковские вклады для приумножения своих средств, но почти весь доход съест инфляция. А ведь есть более высокодоходные, доступные и понятные инвестиции.

Если вам интересен вопрос приумножения накоплений, стоит обратить внимание на решения, которые работают годами, а не стали популярны полгода назад на волне хайпа.

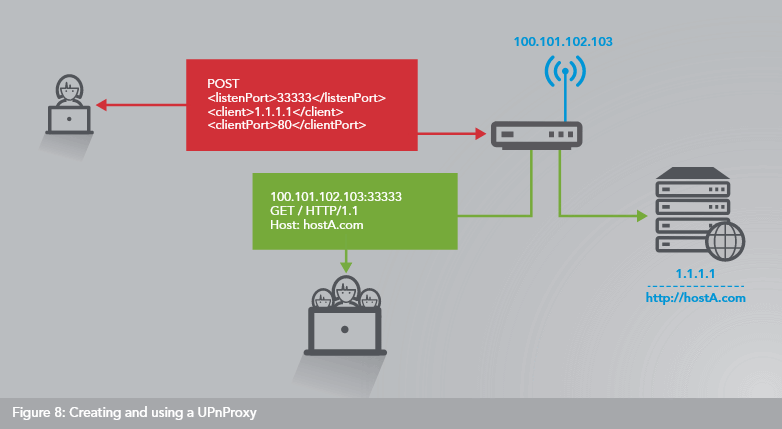

Специалисты компании Akamai обнародовали отчет (PDF), в котором сообщили, что операторы ботнетов и кибершпионские группировки активно используют роутеры и протокол Universal Plug and Play (UPnP) для проксирования вредоносного трафика. Таким образом преступники скрываются от внимания экспертов и правоохранительных органов, «путая следы». Эксперты пишут, что так уже используются более 65 000 устройства, а еще более 4,8 млн потенциально уязвимы. Подобную вредоносную активность аналитики назвали UPnProxy.

В 80-е годы группе британских инженеров поручили найти замену 8-битным 6502 (такой же процессор использовался в то время в Apple II). Опробованный инженерами 65C816 (как в Apple IIGS) их “не убедил”. И тогда они разработали свой собственный процессор.

Если важно распечатывать только черно-белые документы и с высоким качеством и крайне быстро, то лучшим решением окажется покупка супертехнологичного монохромного струйного принтера, способного распечатывать фотографии с предельно высоким качеством со скоростью не менее 8 коп/мин.

Сколько времени в день Вы проводите за компьютером?

Показать все теги